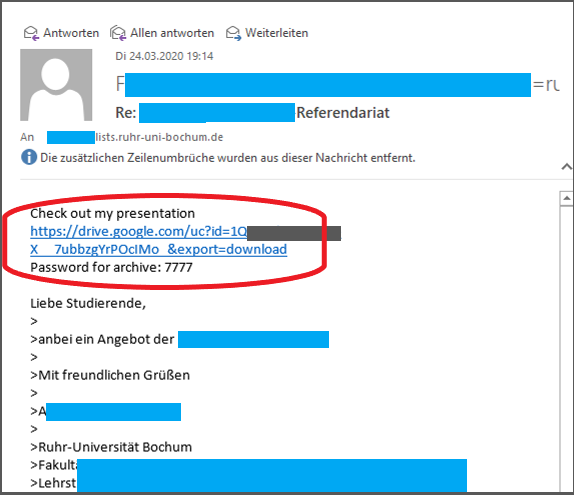

Die Angreifer passen sich an. Haben wir zuletzt vor passwortgeschützten ZIP-Archiven im Anhang gewarnt, so werden diese jetzt auch per Download-Link verteilt (s. Beispiel). Im ZIP-Archiv befindet sich eine Office-Datei mit Makros. Durch Ausführung der Makros wird ein System mit Schadcode (Ursnif) infiziert. Die E-Mails sind so gestaltet, als ob sie eine Antwort auf ein früheres Schreiben des Empfängers wären. Diese Masche ist bereits vom Trojaner Emotet bekannt.

Öffnen Sie keinesfalls das ZIP-Archiv und die enthaltene Office-Datei. Falls Sie die Datei unbeabsichtigt geöffnet haben, lassen Sie NICHT die Ausführung von Makros zu.

Zur Nachverfolgung möglicher Infektionen können Sie uns derartige E-Mails mit vermutetem Schadcode übermitteln - bitte stets als Anlage an abuse@rub.de.

Beispiel:

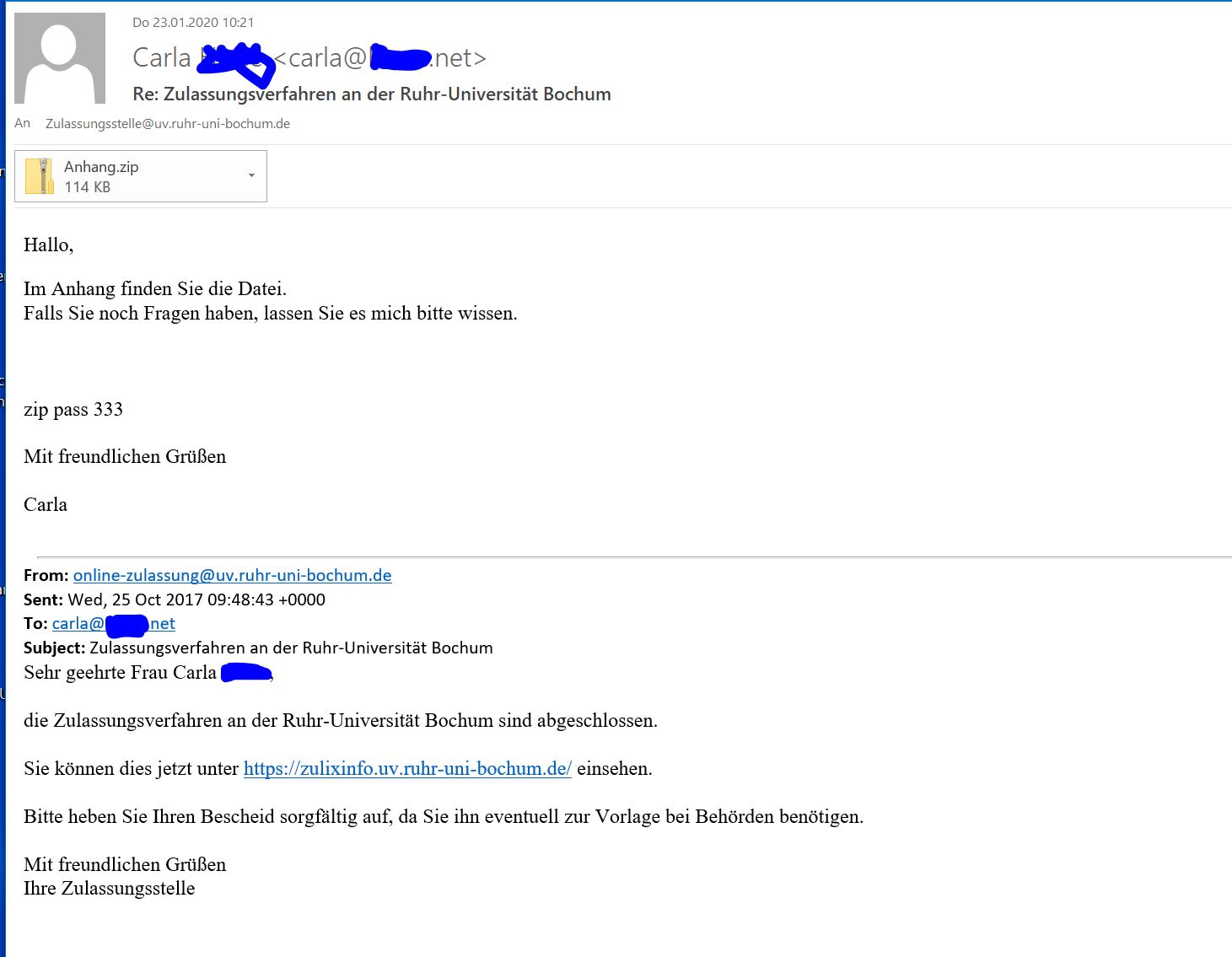

Im Augenblick verteilen sich wieder vermehrt E-Mails, die im Anhang ein passwortgeschütztes zip-Archiv enthalten. Wir habe bereits Ende Januar davor gewarnt (siehe unten). Im zip-Archiv befindet sich eine Office-Datei mit Makros. Durch Ausführung der Makros wird ein System mit Schadcode (Ursnif) infiziert. Die E-Mails sind so gestaltet, als ob sie eine Antwort auf ein früheres Schreiben des Empfängers wären. Diese Masche ist bereits vom Trojaner Emotet bekannt.

Beispiel

Weiterführende Informationen:

Weiterführende Informationen:

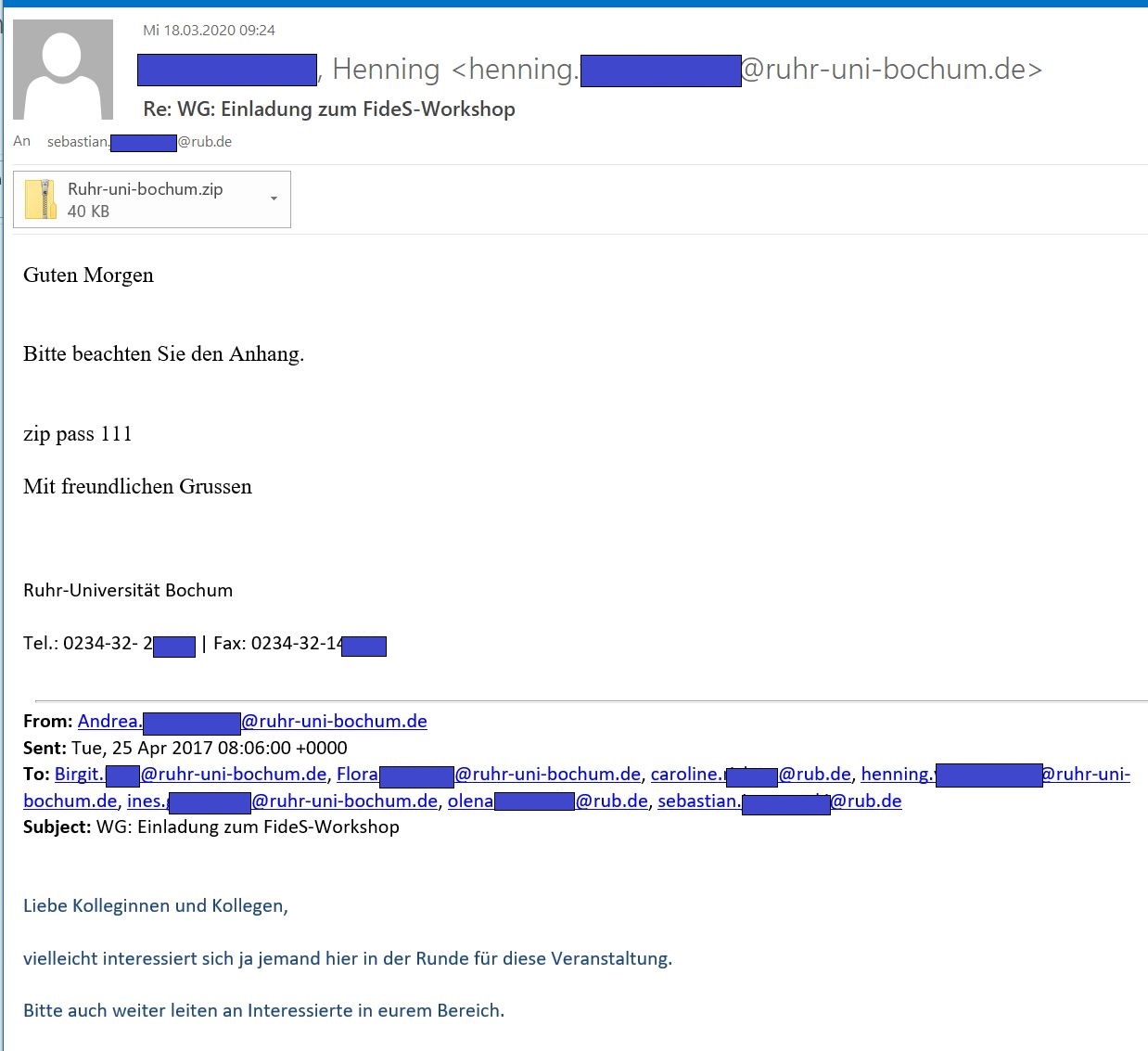

Aktuell beobachten wir eine Welle von E-Mails mit passwortgeschütztem ZIP-File im Anhang. Achtung: im ZIP-File verbirgt sich eine Schadsoftware, die derzeit noch nicht von allen Antiviren-Programmen erkannt wird. Die Schadsoftware liest vermutlich Passwörter von infizierten Geräten aus.

Wir haben die uns gemeldeten Funde an Sophos weitergeleitet.

Auf keinen Fall sollten Sie ZIP-Archive, zu denen das Passwort in der Mail gleich mitgeliefert wird, bedenkenlos öffnen. Hinterfragen Sie stets die Plausibilität der empfangenen E-Mail.

Beispiel: