Einer Untersuchung von Proofpoint zufolge (Proofpoint 2017: Faktor Mensch), haben Internetkriminelle in den letzten Jahren ihr Angriffsverhalten deutlich, leider aber auch sehr effektiv geändert. Wurden vormals Benutzersysteme durch Ausnutzen von Schwachstellen in Betriebsystem oder Anwendungssoftware mit Schadprogrammen infiziert, so setzen die Angriffe jetzt auf menschliches "Fehlverhalten".

Angreifer verleiten Benutzer durch psychologische Tricks (Social Engineering) dazu, ihr System quasi selbst zu infizieren, indem sie schädliche E-Mail-Anhänge ausführen oder auf Links zu gefälschten Webseiten klicken. Waren solche betrügerischen E-Mails bis vor Kurzem noch leicht zu erkennen, da sie voller Schreibfehler oder in einer vom Benutzer nicht erwarteten Sprache verfasst waren, so haben Angreifer das Anwenden psychologischer Tricks perfektioniert.

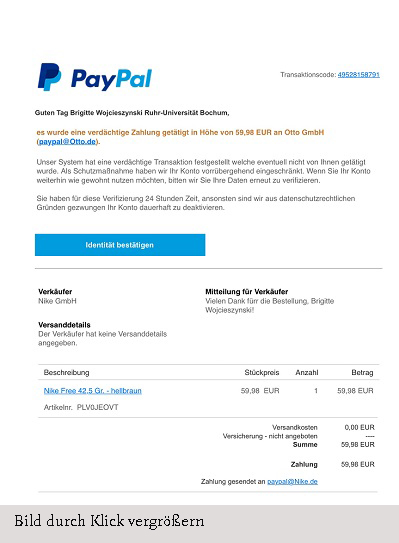

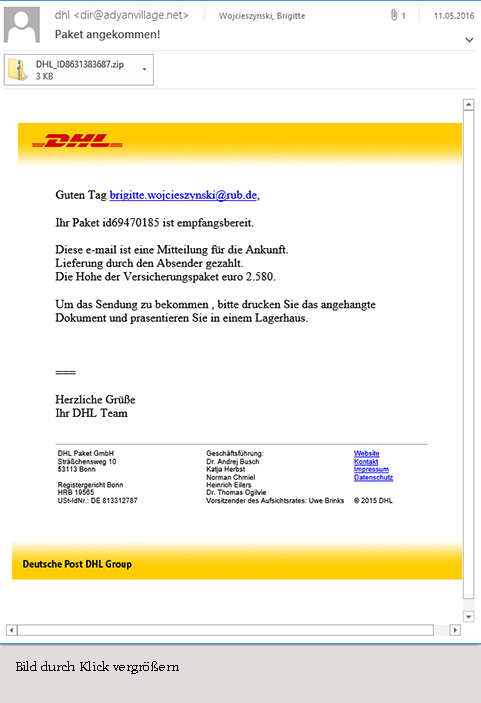

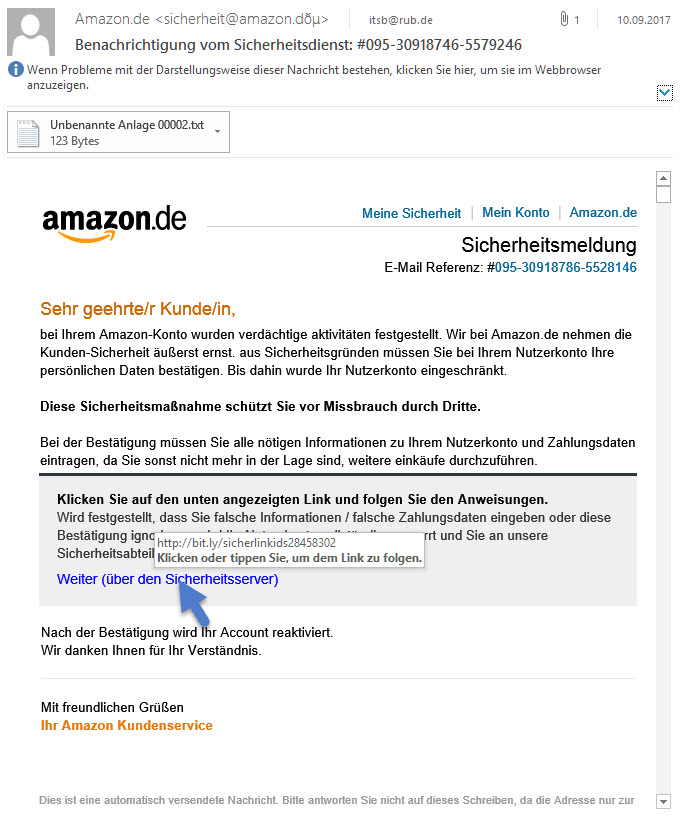

Die E-Mails kommen zunehmend stilsicher und in gewohnter Sprache daher. E-Mails und Webseiten ahmen das Design vertrauenswürdiger Firmen wie T-Online, Paypal, DHL, Amazon täuschend echt nach. Es werden menschliche Emotionen wie Freude, Furcht, Neugier ausgenutzt, um den Benutzer zum fatalen Klick zu verleiten. Absenderadressen vermitteln das Gefühl, es handele sich um die Nachricht eines Vorgesetzten, Freundes oder Kollegen.

Kriminelle Akteure (z.B. die Gruppe TA530) generieren neuerdings in großem Stil Personenprofile, indem sie Informationen aus mehreren Quelle verdichten. Vieles ist frei im Internet über soziale Medien oder Homepages zu finden und die Datenlöcher z.B. bei Yahoo, Dropbox, Ebay, LinkedIn tun ein Übriges. Auch mehrere Tausend Benutzer der RUB waren von den Datenlöchern betroffen. Personenprofile ermöglichen das Anreichern der E-Mails mit personalisierten Inhalten wie Berufsbezeichnung, vollständigem Namen des Angesprochenen, Postanschrift, Telefonnummer, Geburtsdatum. Sie erscheinen damit authentischer. Selbst beim Versand der schädlichen E-Mails wird das Nutzerverhalten berücksichtigt. Statistisch erfolgen die meisten Klicks direkt nach Dienstbeginn und zur Mittagszeit.

Nutzer sind selten darüber informiert , dass Adressangabe, die im E-Mail-Programm angezeigt werden, sehr leicht zu fälschen sind (siehe E-Mail-Spoofing). Auch gefälschte Links (siehe Link-Verschleierung) lassen sich durch einfache Tricks kaschieren. In vielen Fällen gibt es Anhaltspunkte, dass es sich um eine Fälschung handelt. Dazu muss ein Benutzer aber sehr wachsam auf die angegebenen Adessen, die Header der E-Mail oder die angebotenen Links achten. Auch wenn alles in Ordnung scheint, kann man sich leider darauf nicht immer verlassen. In diesem Fall hilft es nur nachzufragen, z.B. im Servicecenter

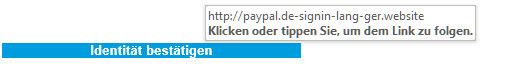

Phishing ist eine Methode, bei der Kriminelle durch Anwenden psychologischer Tricks (Social Engineering) versuchen, an vertrauliche Informationen wie Kontozugangsdaten, Kreditkarteninformationen oder Passwörter von Benutzern zu gelangen. Ziel dieser Angriffe ist es, mit den gewonnenen Daten unter der Identität des Inhabers im Online-Datenverkehr betrügerische Handlungen vorzunehmen. Phishing per E-Mail funktioniert deshalb so gut, da Betrüger durch visuelle Gestaltung, wie das Verwenden bekannter Designs von Firmen, einer E-Mail ein offizielles Aussehen geben können. In den scheinbar von Bankinstituten oder Online-Diensten kommenden E-Mails wird aus Service- oder Sicherheitsgründen nach vertraulichen Zugangsinformationen gefragt. Zur Eingabe der Daten wird ein Link zu einem Online-Formular angegeben. Formatierte E-Mails verwenden das von Browsern her bekannte HTML-Format. Dabei lässt sich sehr leicht hinter dem im Text angegebenen Link (im Beispiel "Identität bestätigen") ein ganz anderes Ziel im Internet verbergen (im Beispiel: "paypal.de-signin-lang-ger.website).

Phishing ist eine Methode, bei der Kriminelle durch Anwenden psychologischer Tricks (Social Engineering) versuchen, an vertrauliche Informationen wie Kontozugangsdaten, Kreditkarteninformationen oder Passwörter von Benutzern zu gelangen. Ziel dieser Angriffe ist es, mit den gewonnenen Daten unter der Identität des Inhabers im Online-Datenverkehr betrügerische Handlungen vorzunehmen. Phishing per E-Mail funktioniert deshalb so gut, da Betrüger durch visuelle Gestaltung, wie das Verwenden bekannter Designs von Firmen, einer E-Mail ein offizielles Aussehen geben können. In den scheinbar von Bankinstituten oder Online-Diensten kommenden E-Mails wird aus Service- oder Sicherheitsgründen nach vertraulichen Zugangsinformationen gefragt. Zur Eingabe der Daten wird ein Link zu einem Online-Formular angegeben. Formatierte E-Mails verwenden das von Browsern her bekannte HTML-Format. Dabei lässt sich sehr leicht hinter dem im Text angegebenen Link (im Beispiel "Identität bestätigen") ein ganz anderes Ziel im Internet verbergen (im Beispiel: "paypal.de-signin-lang-ger.website).

Dort hat der Angreifer direkten Zugriff auf die eingegebenen Daten.

Dort hat der Angreifer direkten Zugriff auf die eingegebenen Daten.

E-Mails, die zur Übersendung vertraulicher Informationen aufrufen, oder diese per Link oder gar E-Mail-Anhang abfragen, sind immer skeptisch zu betrachten. Im Zweifel lohnt der Griff zum Telefon, um bei der Hotline des Onlinedienstes nachzufragen. Für den Aufruf des Internet-Portals eines Dienstleisters im Browser sollte man immer das eigene Lesezeichen (Bookmark) verwenden, niemals jedoch auf den Link in der E-Mail klicken.

Schadprogramme verteilen sich häufig über E-Mail-Anhänge. Diese E-Mail-Anhänge führen sich normalerweise nicht selbstständig aus, quasi beim Anschauen der E-Mail, sondern müssen vom Benutzer ausgeführt werden. Allerdings gibt es auch Fälle, in denen Schwachstellen im E-Mail-Programm genutzt werden, um den Anhang automatisch auszuführen.

Schadprogramme verteilen sich häufig über E-Mail-Anhänge. Diese E-Mail-Anhänge führen sich normalerweise nicht selbstständig aus, quasi beim Anschauen der E-Mail, sondern müssen vom Benutzer ausgeführt werden. Allerdings gibt es auch Fälle, in denen Schwachstellen im E-Mail-Programm genutzt werden, um den Anhang automatisch auszuführen.

Vorsicht ist natürlich immer geboten, wenn es sich bei den Anhängen um ausführbare Programmdateien (z.B. .exe) handelt. Was Nutzer häufig nicht berücksichtigen - hinter Dateien, die als Textdateien wahrgenommen werden (z.B. Office Dateien oder PDFs) können sich auch Progamme verbergen. Genauer sind dies Skripte oder Makros, die zusätzlich zum Text in den Dateien enthalten sind. Je nach Einstellung der Applikation werden diese Makros oder Skripte automatisch beim Ansehen der Datei ausgeführt oder nur auf Bestätigung durch den Benutzer. Schwachstellen in Applikationen z.B. MS Word werden ebenfalls genutzt, um Makros automatisch auszuführen. Mittels der schädlichen E-Mail-Anhänge werden z.B. Trojaner, Downloader, Keylogger, Bots oder Ransomware auf dem Benutzersystem installiert.

Vergewissern Sie sich daher, bevor Sie einen E-Mail-Anhang ausführen, dass die Sendung aus sicherer Quelle stammt und von Ihnen erwartet wird. Führen Sie nie einen E-Mail-Anhang aus, den Sie nicht angefordert haben, selbst wenn er von Bekannten kommt. Halten Sie Ihr System mit Sicherheitsupdates für Betriebssystem und Anwendungssoftware aktuell.

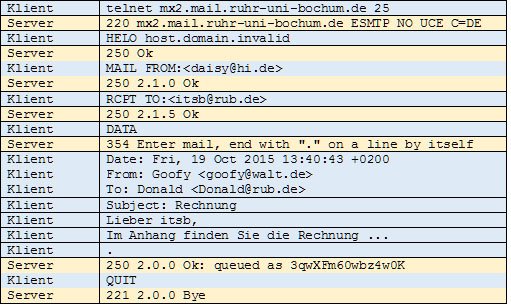

Unter E-Mail Spoofing versteht man das Fälschen von Adressangaben einer E-Mail. Angreifer nutzen dies, um vorzutäuschen, dass die E-Mail scheinbar von einer bekannten Firma, einem Bankinstitut oder Kollegen stammt.

Um zu verstehen, wie dies möglich ist, muss man sich nur an die gute alte Zeit zurückerinnern, als Briefe noch per Briefpost versandt wurden. Der Briefbogen enthält im Briefkopf Angaben zu Ziel- und Absenderadresse, Datum, Betreff und den eigentlichen Brieftext. Der Briefbogen wird in einen Umschlag gesteckt, auf dem ebenfalls eine Absenderangabe und ein Adressat stehen. Adressangaben im Briefkopf können sich von denen des Umschlags unterscheiden.

Eine E-Mail ist ganz ähnlich aufgebaut. Sie besteht aus einem virtuellen „Briefbogen“ mit Adressangaben (To: From:) im sogenannten Header und dem Brieftext (Body). Header und Body werden im E-Mail-Programm angezeigt. Die E-Mail wird mitunter über mehrere Mailserver zum Ziel transportiert. Zur Zustellung des Briefes wird von den Mailservern ein virtueller Umschlag (Envelope) genutzt, der ebenfalls Adressangaben enthält (MAIL FROM: RCPT-TO:). Den Umschlag bekommt der Empfänger nicht zu sehen, nur Teile dieses „Umschlags“ z.B. Eingangsstempel der Mailserver (Received:) werden an den Anfang der E-Mail kopiert. Diese zusätzlichen Informationen kann man sich z.B. in Outlook bei geöffneter E-Mail durch Datei -> Eigenschaften -> Internetkopfzeilen anzeigen lassen.

Der E-Mail-Versand erfolgt auf Basis eines textbasierten Protokolls, das die oben in Klammern angegebenen Schlüsselwörter für die Verständigung zwischen Klient und Mailserver festlegt. Eine Überprüfung der Angaben hinter den Schlüsselwörtern erfolgt nicht. Im Bild sieht man einen sogenannten SMTP-Dialog, der auf einem Beispiel aus dem Mailserver-FAQ der RUB basiert. Er zeigt, wie eine E-Mail „von Hand“ verschickt werden kann. Auch wenn es dem Nutzer eines E-Mail-Programms vielleicht seltsam erscheint – alle Adressangaben (To:, From, MAIL FROM:) können beliebig „kreativ“ gestaltet werden - solange die RCPT-TO Angabe des „Envelopes“ eine gültige Zieladresse enthält, wird der Brief an diese Adresse zugestellt. Die E-Mail im Beispiel wird an itsb@rub.de zugestellt. Im E-Mail-Programm wird Goofy <goofy@walt.de> als Absender und Donald <Donald@rub.de> als Empfänger angezeigt.

Nur durch Analyse der Internetkopfzeilen lässt sich mitunter etwas mehr über die tatsächliche Herkunft einer E-Mail ermitteln. Dies ist allerdings für Laien nicht einfach. Im Internet werden Dienste zur Header Analyse angeboten z.B. MXToolbox. Die Interpretation ist aber dennoch schwierig.

Übrigens: Wenn Sie Fragen zu einer E-Mail haben, so ist es sinnvoll sie mitsamt aller Header weiterzuleiten. In Outlook z.B. müssen Sie dazu die E-Mail als Anlage weitersenden.

Gefälschte Nachrichten lassen sich mitunter an den Links erkennen, die im Nachrichtentext verwendet werden. Dabei kommt es nicht auf den Text an, den man in der Nachricht lesen kann (im Beispiel "Weiter (über den Sicherheitserver)"), sondern auf den Link der hinter diesem Anker steckt. Das tatsächliche Ziel eines Links sieht man auf Desktopsystemen z.B. dann, wenn man mit der Maus den Link berührt (nicht klicken!). Hier muss man leider noch unterscheiden, ob man sich im Mail-Programm oder im Browser befindet. Im Mail-Programm erscheint die Adresse als Infofeld (Tooltip). Im Browser erscheint manchmal ebenfalls ein Tooltip, dieser ist aber nicht mit der Adresse gleichzusetzen - im Browser erscheint die Adresse in der Statusleiste.

Auf Systemen, die man mit Gesten bedient, erscheint die Adresse, wenn man längere Zeit auf den Anker drückt (nicht kurz klicken!).

Gefälschte Nachrichten lassen sich mitunter an den Links erkennen, die im Nachrichtentext verwendet werden. Dabei kommt es nicht auf den Text an, den man in der Nachricht lesen kann (im Beispiel "Weiter (über den Sicherheitserver)"), sondern auf den Link der hinter diesem Anker steckt. Das tatsächliche Ziel eines Links sieht man auf Desktopsystemen z.B. dann, wenn man mit der Maus den Link berührt (nicht klicken!). Hier muss man leider noch unterscheiden, ob man sich im Mail-Programm oder im Browser befindet. Im Mail-Programm erscheint die Adresse als Infofeld (Tooltip). Im Browser erscheint manchmal ebenfalls ein Tooltip, dieser ist aber nicht mit der Adresse gleichzusetzen - im Browser erscheint die Adresse in der Statusleiste.

Auf Systemen, die man mit Gesten bedient, erscheint die Adresse, wenn man längere Zeit auf den Anker drückt (nicht kurz klicken!).

Im Beispiel ist die Adresse "http://bit.ly/sicherlinids28458302" zu sehen. Man erkennt den Namen des Anbieters (Domain) als "bit.ly". Auch wenn ein Link länger ist, z.B. http://paypal.de-signing-lang-ger.website/, erkennt man den Anbieter, indem man den Link von rechts nach links (ab dem ersten alleinstehenden /) bis zum zweiten Punkt liest. Im Beispiel ist dies der Anbieter "de-signing-lang-ger.website". Ein seriöser Dienst wird in der Regel mit dem gewohnten Namen in diesem Bereich vorkommen (also z.B. amazon.de oder paypal.de). In den Beispielen sieht man schon zwei Tricks, die Angreifer anwenden. Im zweiten Beispiel wird vorgegaukelt, es handele sich um paypal.de. Im ersten Beipiel wird der Linkverkürzer bitly verwendet - welcher Anbieter sich dahinter verbirgt erkennt man so überhaupt nicht - Benutzer sind allerdings an solche verkürzten Links z.B. in Twitter Nachrichten gewöhnt und fallen darauf rein. Es gibt noch viele andere Verschleierungsmöglichkeiten. Im NoPhish Anti-Phishing Training von SECUSO (siehe unten) kann man sich ein Lehrvideo dazu anschauen und auch einen Selbsttest durchführen.

Eine Kurzübersicht vermittelt die SECUSO Infocard und der SECUSO Infoflyer.

English Version: Verifying sender & detecting dangerous links

NoPhish Anti-Phishing Training von SECUSO

Als Ransomware werden Schadprogramme bezeichnet, die den Zugang zu betroffenen Systemen oder den Zugriff auf Daten blockieren. Bei den ersten Ransomware-Varianten (z.B. "BKA-Trojaner") wurde lediglich der Zugang zum System über einen Sperrbildschirm blockiert. Neuere Varianten verschlüsseln Daten des Systems mit sicheren Verschlüsselungsalgorithmen, so dass eine Entschlüsselung nur noch mittels eines speziellen digitalen Codes (Schlüssels) möglich ist. Für die Herausgabe des Codes wird von den Angreifern ein Lösegeld gefordert. mehr

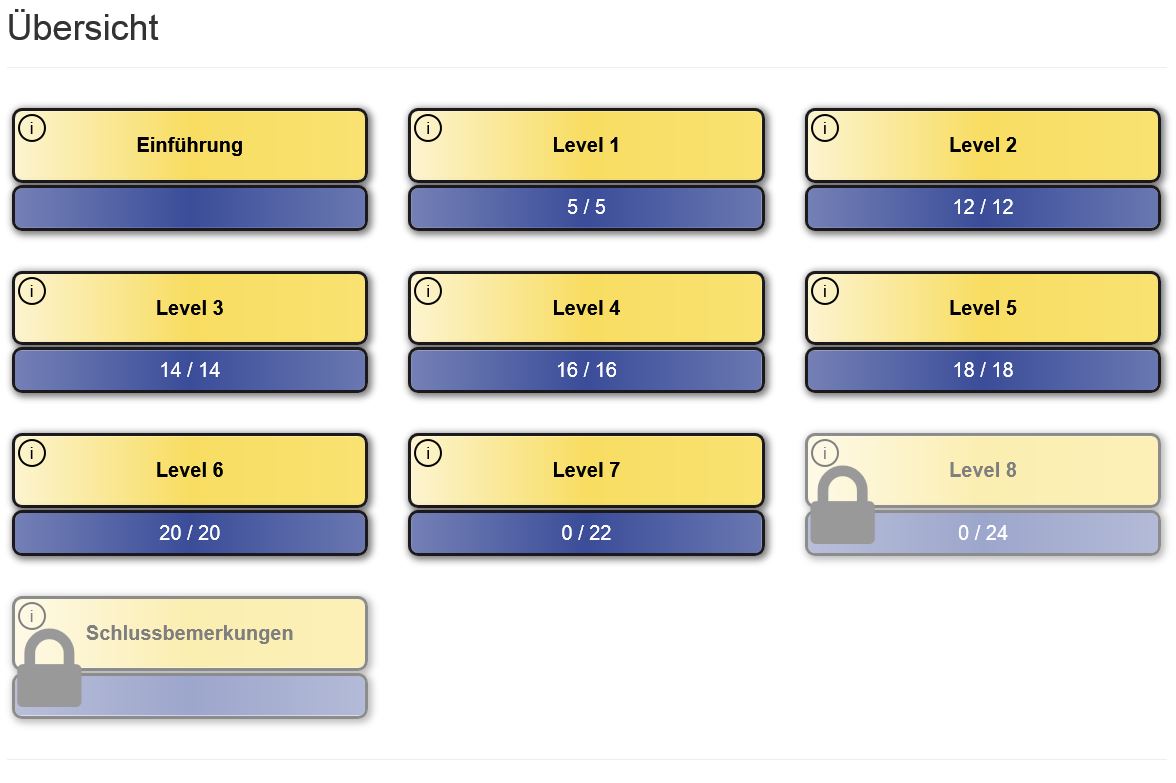

Spielerisch erkennen, welche Webseiten gefälscht sind und woran man Phishing-Mails erkennt: Die Research-Gruppe SECUSO (Security, Usability & Society) hat die Lernapp NoPhish für Android entwickelt. Neben nützlichen Hinweisen, wie Links aufgebaut sind, können Sie testen, ob Sie gefälschte Links auf Anhieb erkennen . In neun Schwierigkeitsgraden werden Sie zu einem Experten in Sachen gefälschter Links.

Einem ebenfalls spielebasierten Ansatz folgt das Projekt SecAware4job: analoge und digitale Lernszenarien sensibilisieren für die alltäglichen Herausforderungen des Schutzes der digitalen Infrastruktur und der Informationssicherheit. Auch hier finden Sie ein Phishing Quiz.

Viel Spass!

Bildquellen:

istock.com

iStock.com / kaptnali

iStock.com / bigyou