Verfahren zum Versenden und Empfangen von E-Mails stammen aus Zeiten, als die Internet-Welt noch in Ordnung war. E-Mails auf dem Transportweg mitzulesen oder zu verändern (s. E-Mail-Betrug), war schon immer ein Leichtes, da die Übertragung dem Postkartenversand vergleichbar erfolgt.

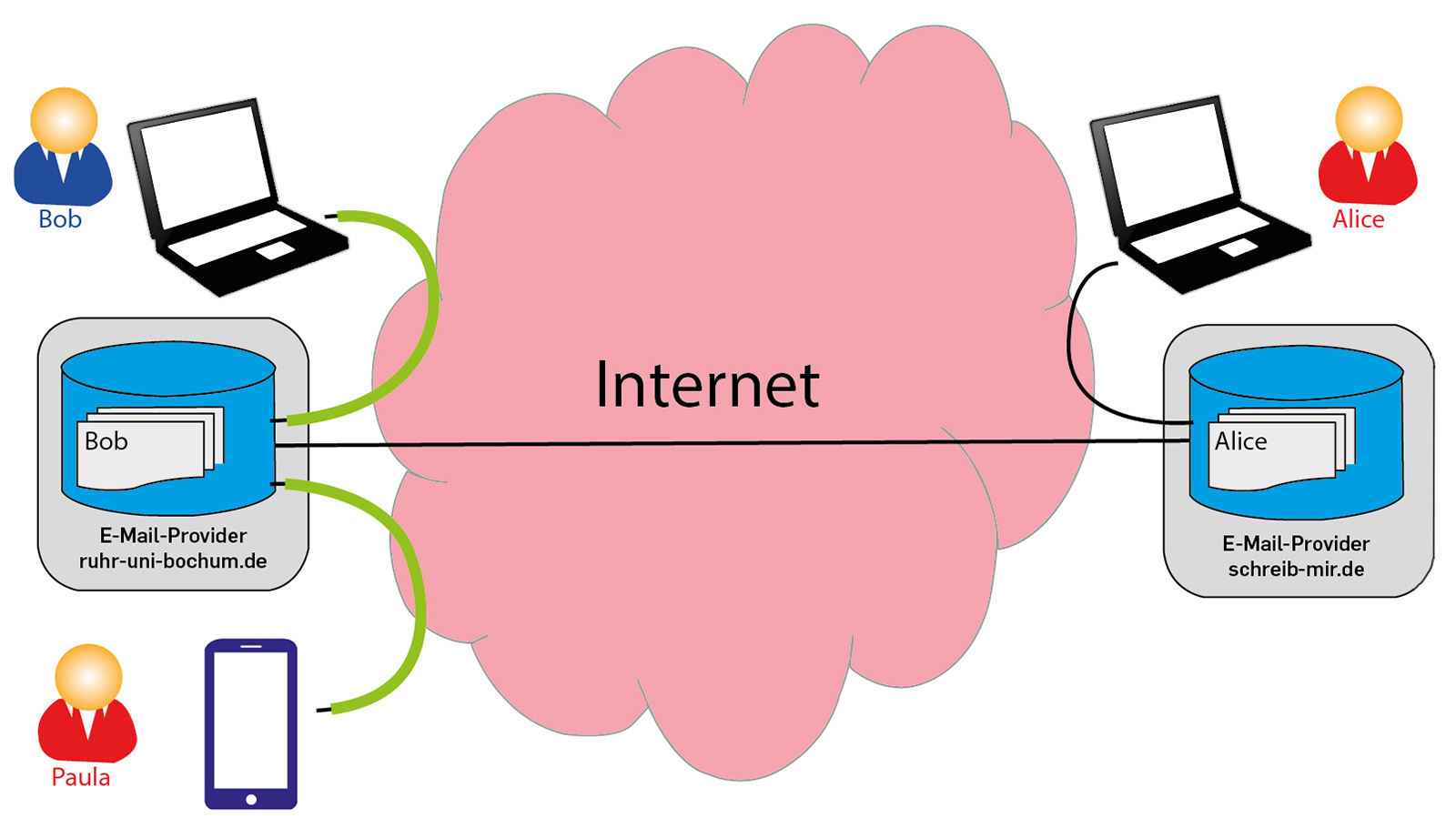

Der elektronische Weg einer E-Mail vom Absender zum Empfänger verläuft über zahlreiche Schnittstellen. Zwischen den Endgeräten der Beteiligten sind in der Regel kabelgebundene oder WLAN-Verbindungen, Netzkomponenten wie Switche und Router, Mailserver und das Internet an der Kommunikation beteiligt. An allen beteiligten Stellen können Daten mitgelesen, aber auch manipuliert werden. Absender und Empfänger bemerken dies in der Regel nicht.

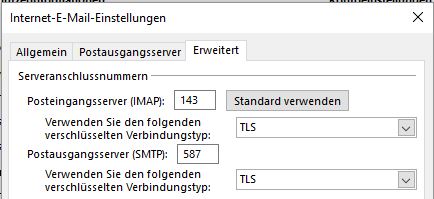

Der RUB-Mailserver lässt nur verschlüsselte Verbindungen zum Versenden und Abholen von E-Mails zu. In Mailprogrammen muss daher stets die gesicherte TLS-Verbindung für Posteingangsserver und Postausgangsserver eingestellt werden (s. Abbildung rechts). Auch die Verwendung des Webmail-Clients erfolgt nur über verschlüsselte (https-)Verbindungen. Damit ist aber nur der Weg vom Absender zum Mailserver bzw. vom Mailserver zum Empfänger gegen Ausspähen oder Manipulation geschützt. Sobald eine E-Mail von oder an einen anderen Provider verschickt wird, ist der Übertragungsweg häufig nicht verschlüsselt. Auch an den Endpunkten und Zwischenstationen der Übertragung, z.B. dem Mailserver des Empfängers, liegt eine E-Mail normalerweise im Klartext vor. Im obigen Bild ist also der E-Mail-Verkehr von Bob und Paula über ihre RUB-Mailkonten auf dem Weg durch das Internet gesichert. Alice, die ihre Mailbox bei einem anderen Provider hat, kann nicht von einer gesicherten Kommunikation mit Paula und Bob ausgehen.

Der RUB-Mailserver lässt nur verschlüsselte Verbindungen zum Versenden und Abholen von E-Mails zu. In Mailprogrammen muss daher stets die gesicherte TLS-Verbindung für Posteingangsserver und Postausgangsserver eingestellt werden (s. Abbildung rechts). Auch die Verwendung des Webmail-Clients erfolgt nur über verschlüsselte (https-)Verbindungen. Damit ist aber nur der Weg vom Absender zum Mailserver bzw. vom Mailserver zum Empfänger gegen Ausspähen oder Manipulation geschützt. Sobald eine E-Mail von oder an einen anderen Provider verschickt wird, ist der Übertragungsweg häufig nicht verschlüsselt. Auch an den Endpunkten und Zwischenstationen der Übertragung, z.B. dem Mailserver des Empfängers, liegt eine E-Mail normalerweise im Klartext vor. Im obigen Bild ist also der E-Mail-Verkehr von Bob und Paula über ihre RUB-Mailkonten auf dem Weg durch das Internet gesichert. Alice, die ihre Mailbox bei einem anderen Provider hat, kann nicht von einer gesicherten Kommunikation mit Paula und Bob ausgehen.

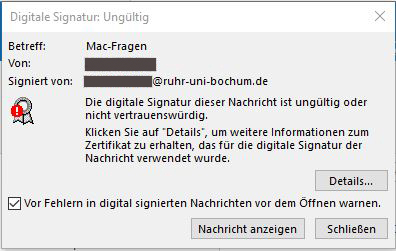

Unbemerkte Manipulation und Vertraulichkeitsverlust verhindert die Verwendung digitaler Zertifikate: Bei einer digital signierten E-Mail wird vom Mailprogramm automatisch die Echtheit überprüft, also geprüft, ob sie tatsächlich vom angezeigten Absender stammt. Die Signatur sichert auch die Integrität, d.h. dass auf dem Transportweg nichts verfälscht wurde. Manipulation der E-Mail, fehlende  Übereinstimmung von Absender und Signatur oder verdächtige Signaturen meldet das verwendete Mailprogramm (s. Abbildung; erstellt mit Outlook 2016). Digitale Signaturen sind nicht mit textuellen Signaturen oder digitalen Visitenkarten, die Mailprogramme unter eine E-Mail setzen, zu verwechseln. Digital signierte E-Mails sind gegen Manipulation geschützt, können aber unter Umständen auf dem Übertragungsweg von Dritten mitgelesen werden. Vertraulichkeit bietet die zusätzliche Verschlüsselung von E-Mails.

Übereinstimmung von Absender und Signatur oder verdächtige Signaturen meldet das verwendete Mailprogramm (s. Abbildung; erstellt mit Outlook 2016). Digitale Signaturen sind nicht mit textuellen Signaturen oder digitalen Visitenkarten, die Mailprogramme unter eine E-Mail setzen, zu verwechseln. Digital signierte E-Mails sind gegen Manipulation geschützt, können aber unter Umständen auf dem Übertragungsweg von Dritten mitgelesen werden. Vertraulichkeit bietet die zusätzliche Verschlüsselung von E-Mails.

Die am häufigsten eingesetzten Verfahren zum Signieren und Verschlüsseln von E-Mails sind PGP und S/MIME. Beide sind nicht kompatibel zueinander, arbeiten aber nach dem gleichen Grundprinzip, der asymmetrischen Verschlüsselung - es gibt zwei Schlüssel, einen geheimen (privaten) und einen öffentlichen Schlüssel. Der private Schlüssel wird nur vom Eigentümer verwendet und darf niemals aus der Hand gegeben werden. Der öffentliche Schlüssel wird bekannt gemacht, z.B. in einer signierten E-Mail mitgeschickt.

Die Signatur erfolgt mit dem privaten Schlüssel des Absenders – das Mailprogramm eines Empfängers kann dann mit dem öffentlichen Schlüssel des Senders Echtheit und Integrität der E-Mail überprüfen. Zur Verschlüsselung einer E-Mail muss das Mailprogramm den öffentlichen Schlüssel des Empfängers gespeichert haben – z.B. aus einer zuvor vom Empfänger verschickten, signierten Mail. Zur Entschlüsselung wird der Empfänger die E-Mail mit seinem privaten Schlüssel entschlüsseln. Der private Schlüssel muss also auf allen Geräten installiert sein, auf denen man verschlüsselte Mails lesen will.

S/MIME wird von allen gängigen Mailprogrammen auf Desktop- und mobilen Systemen unterstützt. Signatur und Verschlüsselung sind bequem menügesteuert einstellbar.

Angehörige der Ruhr-Universität erhalten kostenlose S/MIME-Nutzerzertifikate. Die Beantragung eines Zertifikats erfolgt über ein Webinterface der RUB-Zertifizierungsstelle. Bei der Beantragung werden ein privater und ein öffentlicher Schlüssel und ein Zertifikat generiert. Das Zertifikat sichert, dass der öffentliche Schlüssel wirklich vom Antragsteller stammt. Es wird im Selfservice ausgestellt, für die Beantragung ist die Zwei-Faktor-Authentifizierung der RUB notwendig. Weitere Informationen werden auf der Infoseite zu Nutzerzertifikaten von IT.SERVICES bereitgestellt.

Programme und Betriebssysteme haben meistens eigene Zertifikatsspeicher. Ein im Browser erzeugtes Zertifikat - und damit der private und der öffentliche Schlüssel - steht daher nicht unbedingt anderen Programmen zur Verfügung. Daher muss zunächst im für die Antragstellung genutzten Browser das Zertifikat mit dem öffentlichen Schlüssel heruntergeladen und zusammen mit dem privaten Schlüssel gespeichert werden. Dieses Backup ist mit einem ausreichend komplexen Sicherheitspasswort zu schützen. Anschließend kann das Zertifikat in den Zertifikatsspeichern des Betriebssystems und der verwendeten Programme importiert werden.

Anleitungen und Hinweise zur Installation:

Damit Zertifikate auch auf mobilen Geräten installiert werden können, sollte die Übertragung des Zertifikats nach Möglichkeit kabelgebunden, z.B. per USB-Verbindung erfolgen. Ist eine Übertragung des Zertifikats nur per E-Mail möglich, sollte die E-Mail aus Sicherheitsgründen nur bei TLS-verschlüsseltem Mailtransport erfolgen, z.B. über den RUB-Mailserver. Die E-Mail ist anschließend zu löschen.

Die Verschlüsselung einer E-Mail sorgt dafür, dass der Übertragungsweg vom Absender zum Empfänger gesichert ist. Es kann also weder die Übertragung abgehört werden, noch kann ein E-Mail-Provider die E-Mail im Gesendet- oder Posteingangsordner im Klartext lesen. Verschlüsselt heißt aber nicht geheim: wer Zugriff auf das E-Mail-Programm mit installiertem Zertifikat hat, kann die E-Mail im Klartext lesen; der Empfänger kann die E-Mail ohne Verschlüsselung weiterleiten. Da nur der Body einer E-Mail verschlüsselt wird, sollten keine schützenswerten Informationen im Betreff enthalten sein – dieser wird immer unverschlüsselt übermittelt.

Verliert man den privaten Schlüssel – z.B. nach Umzug auf einen neuen Rechner – kann man die damit verschlüsselten Mails nicht mehr lesen. Es ist daher immer ratsam, das Zertifikat einmal zu exportieren und die dabei erzeugte Datei sorgfältig zu sichern. Bei dem Export wird das Zertifikat mit einem hinreichend komplexen Sicherheitspasswort gesichert. Dieses Passwort wird für die erneute Verwendung des Zertifikats auf anderen Geräten oder Programmen benötigt.

Erhält ein Unbefugter Zugriff auf das Zertifikat – z.B. nach Einbruch in den Rechner, Verlust des Geräts oder weil er Sicherung und Kennwort des Zertifikats besitzt – so kann dieser im Namen des Eigentümers handeln, z.B. signierte E-Mails verschicken. Bei Verdacht des Verlusts sollte daher das Zertifikat umgehend gesperrt werden. Weitere Nutzung des Zertifikats ist dann nicht mehr möglich, das Entschlüsseln vorheriger E-Mails funktioniert aber.

Werden dienstliche E-Mails verschlüsselt versendet, so muss die Vertretungsfrage organisatorisch geklärt werden: verschlüsselte E-Mails sind im Vertretungsfall nicht lesbar, da ein persönlicher Schlüssel nicht weitergegeben werden darf. Der Einsatz von Gruppenzertifikaten für Funktionsmailboxen ist in solchen Fällen zu bevorzugen.

Hier finden Sie weitere Informationen:

Neben der Absicherung und Verschlüsselung von E-Mails sind Zertifikate auch zur Absicherung der Anmeldung nutzbar - z.B. die Anmeldung zum eduroam oder an speziellen Servern/Diensten. Nutzer müssen sich damit nicht unterschiedliche Passwörter für unterschiedliche Dienste merken. Auch das Risiko zu schwacher Nutzerpasswörter, die durch Ausprobieren oder Ausspähen bekannt werden können, besteht bei ausschließlicher Anmeldung per Zertifikat nicht.

Weitere Informationen: DFN-Mitteilungen: SSL-Authentisierung mit Nutzerzertifikaten.