Zur Eindämmung der Corona Pandemie ist das Einschränken von Kontakten zu anderen Personen unerlässlich. Die Ruhr-Universität verzichtet daher im Sommersemester auf Präsenzveranstaltungen und organisiert für die Beschäftigten ein begegnungsarmes Arbeiten: Lehrveranstaltungen werden online angeboten und Beschäftigte arbeiten überwiegend aus dem Home-Office.

In dieser Situation sind Online-Meeting-Tools sehr gefragt. Der Videokonferenz Dienst DFNconf des DFN-Vereins war zunächst der übergroßen Nachfrage nicht gewachsen. DFNconf ist bereits und wird auch weiterhin stufenweise ausgebaut, so dass außerhalb der Stoßzeiten wieder ein stabiler Betrieb möglich ist. Allerdings sind nur Videokonferenzen mit einer kleinen Teilnehmerzahl (zurzeit < 23) empfohlen. Der DFN Verein rät daher, für den E-Learning Bereich auf andere Dienste zurückzugreifen.

Der Videokonferenz Dienst Zoom wird wegen seiner einfachen Handhabbarkeit, der Vielzahl an Funktionen (z.B. Bildschirm teilen, Whiteboard, Chat) und der guten Konferenzqualität von vielen Nutzern geschätzt. Die Basisversion ist kostenlos. Sie ist auf Konferenzen mit 100 Teilnehmern begrenzt und hat ein zeitliches Limit von 40 Minuten. Für Bildungseinrichtungen hat Zoom diese zeitliche Befristung vorübergehend aufgehoben. In der lizensierten Version bietet der Dienst weitere Funktionen, insbesondere ist die Teilnehmergrenze deutlich höher. Der DFN-Verein hat sich bemüht, eine Lizensierung des Dienstes für alle Teilnehmer des DFN zu erzielen. Dies hat Zoom letztendlich abgelehnt, so dass jede Hochschule bei Interesse einen eigenen Vertrag abschließen muss. Die Ruhr-Universität hat eine Campuslizenz für den Dienst erworben, die alle Lehrenden und Bediensteten der RUB nutzen können.

Durch die Corona Krise hat Zoom ein gigantisches Wachstum erfahren und steht dadurch im Zentrum der Aufmerksamkeit von Datenschützern und Sicherheitsexperten: So wurden und werden auch weiterhin zahlreiche Schwachstellen in der Software bekannt und die von Zoom versprochene Ende-zu-Ende Verschlüsselung hat keinen Bestand.

Nachfolgend haben wir einige der bekannt gewordenen Probleme aufgegriffen und kommentiert.

Vorausschickend sei gesagt, dass jegliche Software Fehler aufweist. Dies sollte nicht vorkommen, ist aber nicht zu vermeiden. Wichtig ist, dass der Hersteller zügig auf die Beseitigung der Lücken reagiert und Updates bereitstellt. Für Benutzerinnen und Benutzer ist es wichtig, diese Sicherheitsupdates zeitnah zu installieren.

Bereits im März letzten Jahres wurde von Jonathan Leitschuh eine Sicherheitslücke im MAC Zoom Client gemeldet, die es Angreifern ermöglichte, unerlaubt auf die Kamera zuzugreifen. Damals hat sich Zoom noch sehr viel Zeit gelassen, die Lücke zu beheben. Erst im Juli erschien ein Sicherheitspatch.

Am 26.3.2020, wurde bekannt, dass der Zoom-Client unter iOS Daten an Facebook schickt, selbst wenn der Benutzer kein Facebook-Konto hat. Diese Lücke hat Zoom innerhalb weniger Tage geschlossen.

Am 30.3.2020 berichtete Patrick Wardle von einer erneuten Sicherheitslücke im Mac Zoom Client, die es Angreifern ermöglicht, Administrationsrechte zu erlangen oder unerlaubt auf Kamera und Mikrophone zuzugreifen. ( Heise: Sicherheitslücken erlauben Lauschen und Root ). Zoom gibt am 1.4.2020 im Blog Post "A message to our users" an, diesen Fehler geschlossen zu haben.

Zoom reagiert inzwischen zeitnah und kommentiert regelmäßig neue Problembereiche unter https://blog.zoom.us/

Zoom verspricht eine Ende-zu-Ende Verschlüsselung von Videokonferenzen. Im allgemein üblichen Verständnis ist eine Ende-zu-Ende-Verschlüsselung wie folgt definiert:

„Unter Ende-zu-Ende-Verschlüsselung (englisch „end-to-end encryption“, „E2EE“) versteht man die Verschlüsselung übertragener Daten über alle Übertragungsstationen hinweg. Nur die Kommunikationspartner (die jeweiligen Endpunkte der Kommunikation) können die Nachricht entschlüsseln.“

<Quelle: Wikipedia>

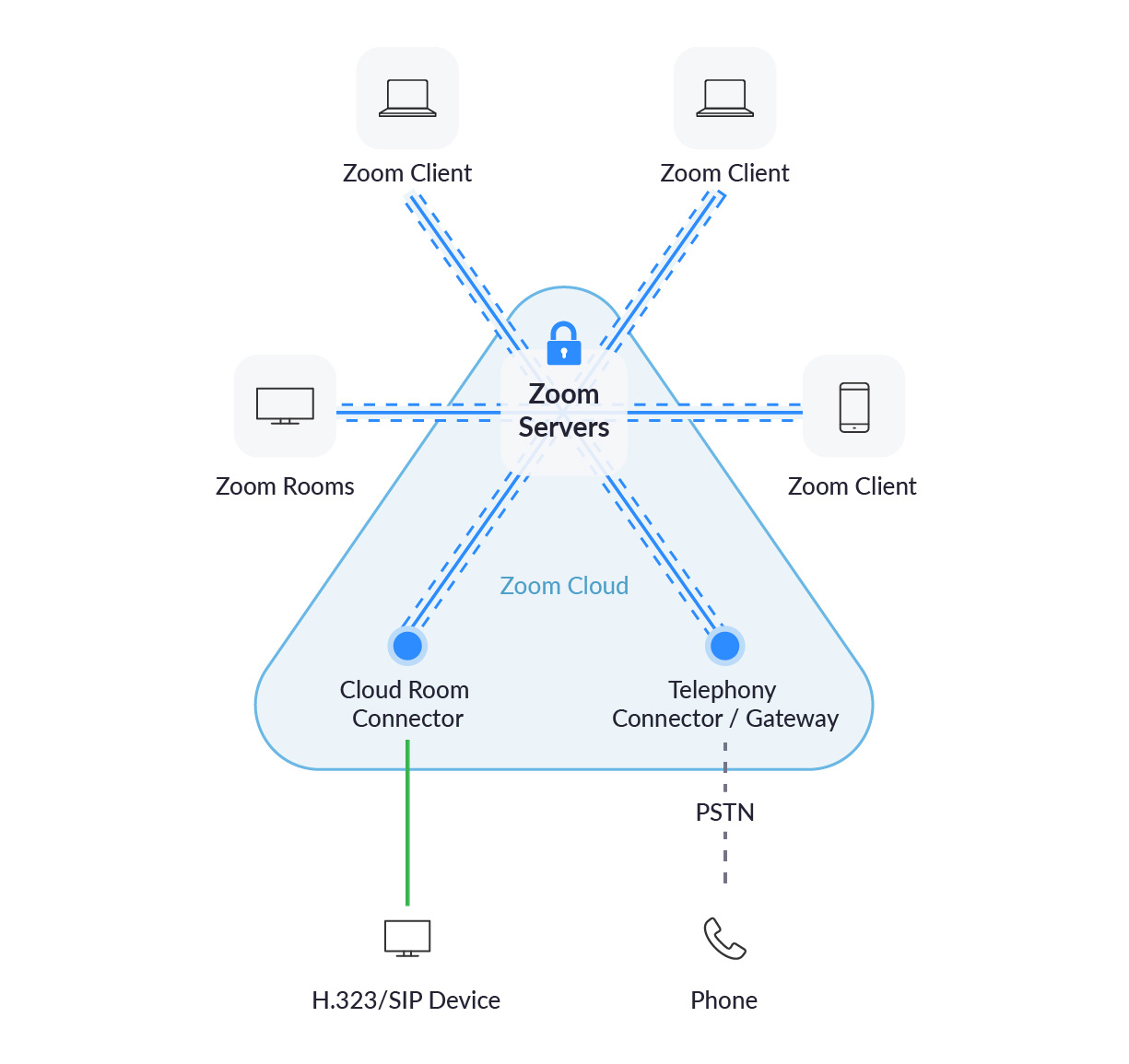

Eine Ende-zu-Ende Verschlüsselung in diesem Sinne bietet Zoom standardmäßig nicht (siehe Hintergrundinformation). Die kryptographischen Schlüssel von Konferenzen sind im Besitz von Zoom (genauer: sie werden auf den Servern von Zoom erzeugt). Das heißt, sie könnten auch jederzeit genutzt werden, um Daten zu entschlüsseln. Die Verschlüsselung sichert also lediglich die Vertraulichkeit auf dem Transportweg und dies auch nur dann, wenn alle Teilnehmer die Zoom Klienten Software benutzen.

Daher ist die standardmäßige Nutzung von Zoom für den Austausch von Daten mit hohem Schutzbedarf nicht geeignet.

Seit Ende Oktober 2020 bietet Zoom die Ende-zu-Ende-Verschlüsselung auch in der kostenlosen Version an. Diese muss jedoch erst im Profil eingestellt werden. Bei der Nutzung von E2E-Meetings stehen nicht alle Funktionen von Zoom z.B. Breakout Rooms, Aufzeichnungen, Abstimmungen zur Verfügung.

Zoom kommentiert im Blog Post „The facts around Zoom and encryption“, den Begriff Ende-zu-Ende-Verschlüsselung anders zu benutzen: Alle Zoom Server sind in Zooms Verständnis Endpunkte und damit im Besitz der notwendigen Schlüssel zur Dechiffrierung. Zoom verspricht, dass von dieser Möglichkeit kein Gebrauch gemacht werde, wenn alle Teilnehmer die Zoom Klienten App verwenden und keine Aufzeichnung der Konferenz stattfindet.

Forscher an der Universität von Toronto haben die von Zoom eingesetzte Verschlüsselung genauer untersucht. Dabei sind weitere Schwachstellen in der Art und Weise der Implementierung entdeckt worden. Außerdem fiel auf, dass Videokonferenzen auch über Server in China liefen und nicht ausschließlich über Server, die in der Region der Teilnehmer stehen. Zoom erklärte dies in einer Stellungnahme mit einem Fehler im Geo-Fencing, der behoben sei.

Ein weiteres Problem tritt auf, wenn sich Teilnehmer mittels „traditioneller“ Telefonleitungen in eine Konferenz einwählen. In solch einem Fall wird der Datenverkehr von einem sogenannten Connector in der Zoom Cloud entschlüsselt und ab dort unverschlüsselt ans Ziel übermittelt.

Ein weiteres Problem tritt auf, wenn sich Teilnehmer mittels „traditioneller“ Telefonleitungen in eine Konferenz einwählen. In solch einem Fall wird der Datenverkehr von einem sogenannten Connector in der Zoom Cloud entschlüsselt und ab dort unverschlüsselt ans Ziel übermittelt.

Im Blog Post “Control Your Zoom Data Routing” beschreibt Zoom, dass sie Server in den Vereinigten Staaten, Kanada, Europa, Indien, Australien, China, Latein-Amerika, Japan und Hong Kong für die Konferenzen nutzen. Die Übertragungswege werden anhand der Belastung/Qualität der Verbindungen ausgewählt. Ab dem 18. April können Administratoren der kostenpflichtigen Version Regionen ausschließen.

Zoom erklärt, dass ihre Entwickler mit Hochdruck an der Überarbeitung der Verschlüsselung arbeiten und hat dazu auch weitere namhafte Sicherheitsexperten ins Team geholt. (Blog Post "Ask Eric Anything vom 8.4.2020). Dies bleibt abzuwarten.

Hochschulen, die Zoom nutzen wollen, müssen eine DS-GVO konforme Auftragsverarbeitung abschließen, da die Firma Zoom ihren Sitz im EU-Ausland hat. (Dies gilt natürlich auch für andere Videokonferenz-Systeme mit Sitz im EU-Ausland.) Ein angemessenes Datenschutzniveau wurde bislang durch die EU-US Privacy Shield Zertifizierung der Zoom Video Communications Inc. garantiert. Imposant mutete immer die Liste der mehr als 15 Unterauftragsverarbeiter an, an die Zoom Daten übermittelt.

Mit dem im Juli 2020 ergangenen Urteil des EU-GH (EuGH, Urt. v 16.7.2020 - C-311/18- Schrems II) wurde diese Möglichkeit gekippt. Vielmehr bleibt nur der Weg, die von der EU festgelegten Standarddatenschutzklauseln vertraglich zu vereinbaren. Die "alten" Standarddatenschutzklauseln von 2010 stammen noch aus vor-DS-GVO Zeiten, sind inzwischen überarbeitet worden und werden voraussichtlich Anfang 2021 verabschiedet. Dann werden wohl zahlreiche Verträge innerhalb einer Übergangsfrist von einem Jahr zu ändern sein. Siehe dazu auch DFN Recht Sonderausgabe Covid 19 und Infobrief Recht 12/2920.

Die Ruhr-Universität hat eine Campuslizenz für den Dienst erworben, die alle Lehrenden und Bediensteten der RUB nutzen können und die erforderliche AV abgeschlossen.

Anbieter von Zoom-Videokonferenzen an der Ruhr-Universität müssen die Teilnehmer vorab über die Datenverarbeitung informieren. Hierzu gibt es bereits fertige „Datenschutzhinweise der Ruhr-Universität zur Nutzung von Zoom“.

Nicht zuletzt durch das Phänomen „Zoombombing“ (siehe „empfohlene Einstellungen“) ermittelt die New Yorker Staatsanwaltschaft, da Zweifel aufgekommen sind, ob Zoom die Daten seiner Benutzer sicher schützen kann.

Die Interessenvertretung für digitale Rechte accessnow hat Zoom in einem offenen Brief aufgefordert, einen Transparenzbericht zu erstellen. Zoom hat auf die Kritik reagiert und Ende März eine neue, nach eigenen Aussagen besser verständliche, Datenschutzerklärung herausgegeben. In dem Blog Post „A Message to Our Users“ kündigt Eric S. Yuan, CEO von Zoom, eine Offensive für mehr Sicherheit und Transparenz an.

Die aus Datenschutzsicht stark kritisierte Möglichkeit der Aufmerksamkeitsüberwachung von Konferenz-Teilnehmern – ein Feature, das vom Administrator der Konferenz aktiviert werden konnte - ist seit dem 2. April komplett entfernt worden.

Zoom ist auch durch das sogenannte Zoombombing in die Kritik geraten: Da die Meeting-IDs relativ leicht zu erraten sind oder von Veranstaltern leichtfertig öffentlich bekannt gegeben wurden, konnten sich Störer unerwünschten Zugang verschaffen und zum Teil obszöne, abstoßende Inhalte „darbieten“.

Dies ist kein prinzipielles Problem, sondern der Tatsache geschuldet, dass die Sicherheitseinstellungen, die Administratoren für ihre Meetings einstellen können, erst aktiviert werden mussten. (Voreinstellungen für Meetings können im Profil unter Einstellungen -> Meeting vorgenommen werden.)

Inzwischen hat Zoom die Voreinstellungen geändert:

Zoom hat ab Version 4.6.11 die Passwortkomplexität geändert. In der Basisversion kann ein Passwort nun 11 Zeichen lang sein und Buchstaben und Ziffern enthalten. In der kostenpflichtigen Version kann der Administrator Passwortregeln vorgeben und das Passwort kann zusätzlich Sonderzeichen enthalten. Meeting IDs sind jetzt 11 Zeichen lang.

Weitere empfohlene Einstellungen und Vorgehensweisen:

Ab Version 4.6.10 des Zoom Client wird in der Menüleiste des Konferenzleiters der Menüpunkt Sicherheit angezeigt. Hier sind mehrere Sicherheitseinstellungen zusammengefasst, die in Vorgängerversionen des Clients nur sehr verstreut zu finden waren.

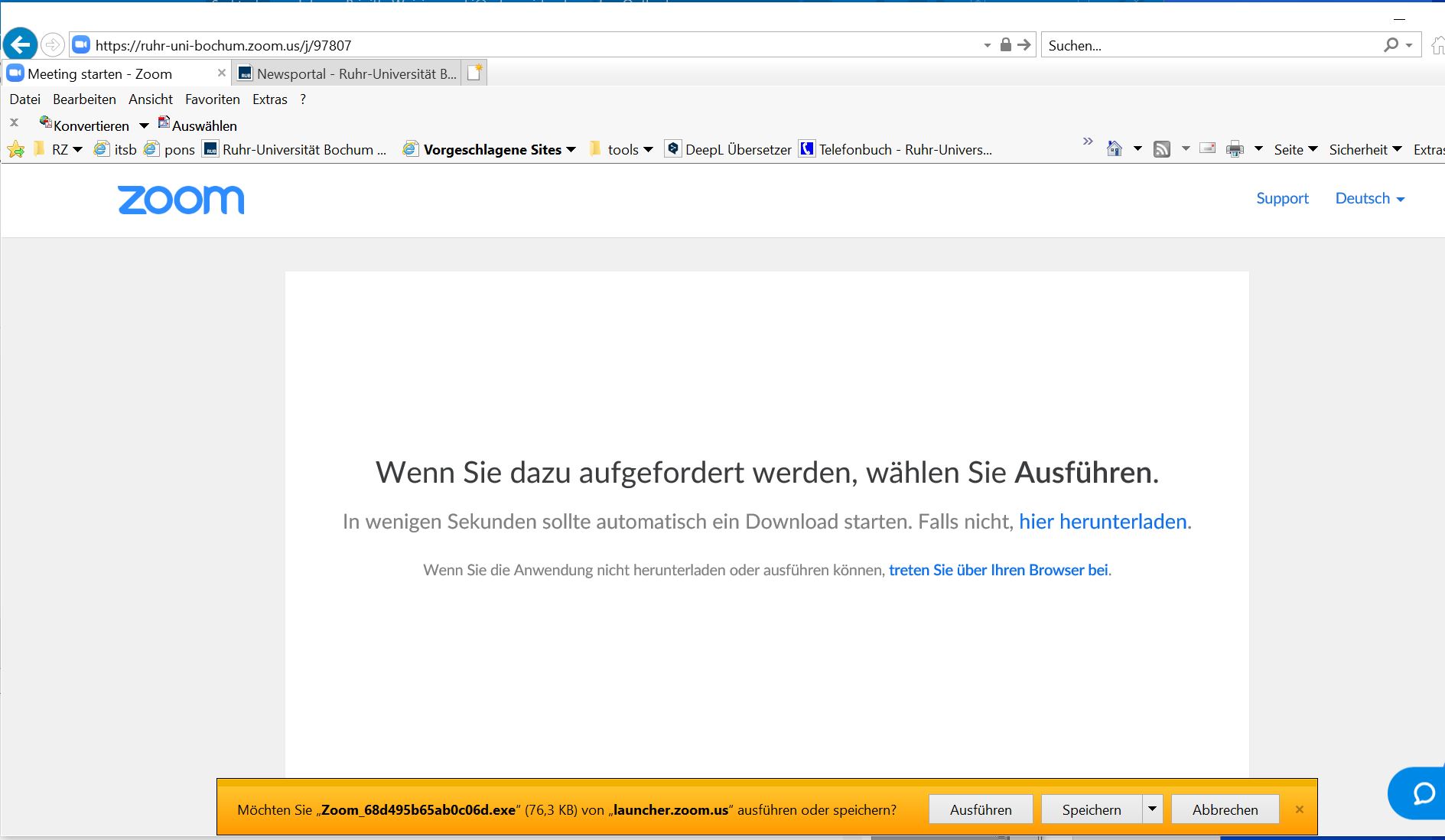

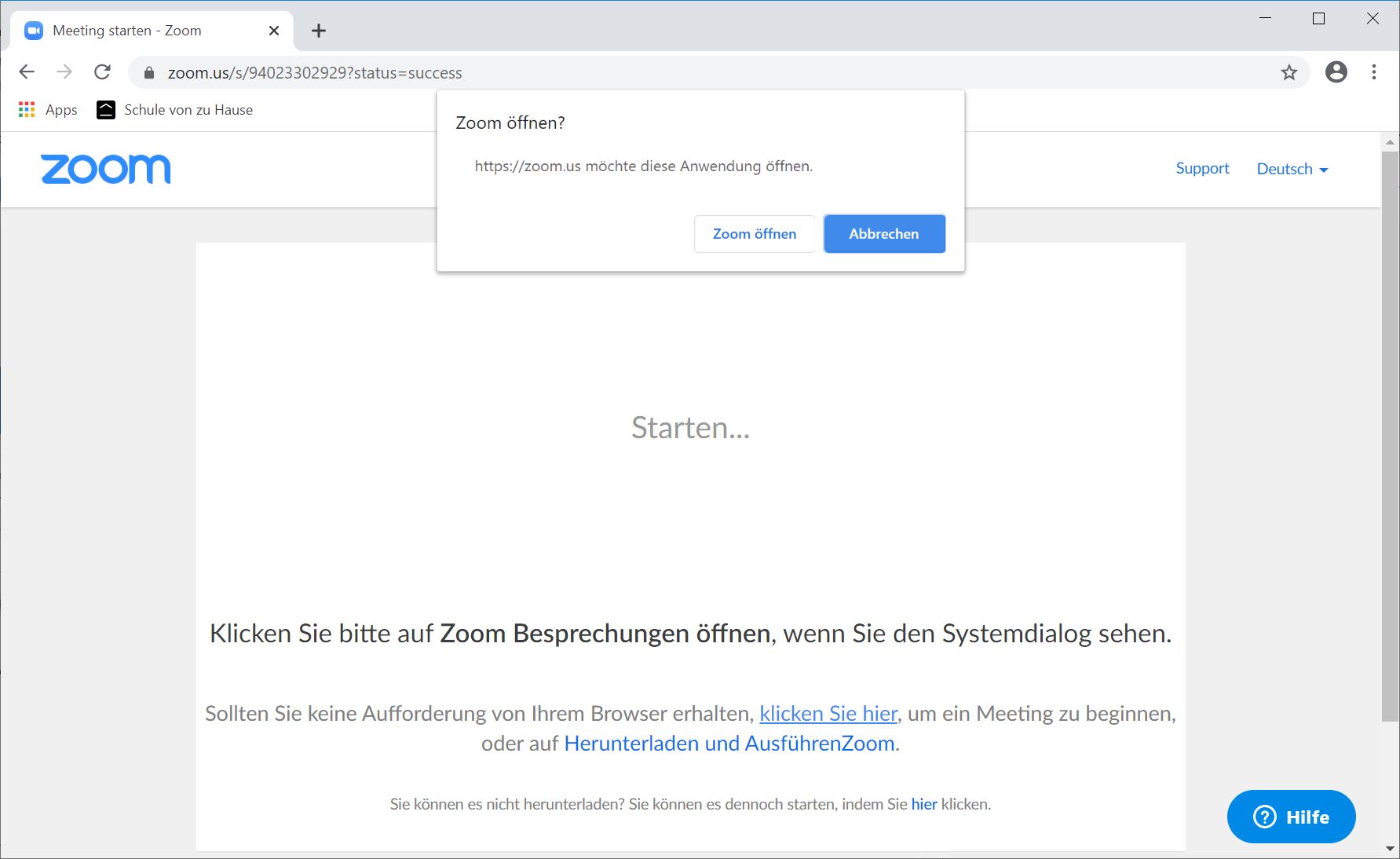

Nutzer, die zum ersten Mal in ein Zoom Meeting eintreten wollen, werden zunächst aufgefordert, sich die Zoom Client App zu installieren.

Der Zugang zum Meeting geschieht dann über diese Client App. Es ist aber durchaus möglich, einem Zoom Meeting beizutreten, ohne eine App zu installieren oder eine bereits installierte App zu öffnen. Dazu klickt man solange auf "Abbrechen", bis der Fokus im Browserfenster ist und klickt dort den Link "treten Sie über ihren Browser ein" an. Das Meeting erfolgt dann über den Browser. Das Zoom Web Interface hat allerdings eingeschränkte Fun

Der Zugang zum Meeting geschieht dann über diese Client App. Es ist aber durchaus möglich, einem Zoom Meeting beizutreten, ohne eine App zu installieren oder eine bereits installierte App zu öffnen. Dazu klickt man solange auf "Abbrechen", bis der Fokus im Browserfenster ist und klickt dort den Link "treten Sie über ihren Browser ein" an. Das Meeting erfolgt dann über den Browser. Das Zoom Web Interface hat allerdings eingeschränkte Fun ktionalitäten. Eventuell hat Zoom diese Möglichkeit deshalb so gut versteckt. Die Aufforderung "treten Sie über Ihren Browser ein" wird nur dann angezeigt, wenn der Administrator des Meetings eine spezielle Einstellung vorgenommen hat: Unter "Konto Einstellungen" -> "Meeting (Erweitert)" muss die Option "Einen Link 'Von Ihrem Browser teilnehmen' zeigen" eingestellt sein. Ansonsten erscheint als letzte Zeile in sehr kleiner Schrift "Sie können es nicht herunterladen? Sie können es dennoch starten, indem Sie hier klicken.". Durch den Klick auf "hier" erfolgt das Meeting per Browser.

ktionalitäten. Eventuell hat Zoom diese Möglichkeit deshalb so gut versteckt. Die Aufforderung "treten Sie über Ihren Browser ein" wird nur dann angezeigt, wenn der Administrator des Meetings eine spezielle Einstellung vorgenommen hat: Unter "Konto Einstellungen" -> "Meeting (Erweitert)" muss die Option "Einen Link 'Von Ihrem Browser teilnehmen' zeigen" eingestellt sein. Ansonsten erscheint als letzte Zeile in sehr kleiner Schrift "Sie können es nicht herunterladen? Sie können es dennoch starten, indem Sie hier klicken.". Durch den Klick auf "hier" erfolgt das Meeting per Browser.

Zoom bietet zahlreiche Live Trainings,Webinare und Erklärvideos (youtube) an.

Eine der gängigsten Methoden, sich gegenüber Internetapplikationen (z.B. einem Internetshop), Computersystemen oder Netzwerken als berechtigter Benutzer zu authentifizieren, ist die Verwendung einer Kombination aus LoginID und Passwort. Obwohl es dazu inzwischen wesentlich sicherere Methoden wie zum Beispiel eine Zwei-Faktor-Authentifizierung gibt. Das Passwort schützt dabei persönliche, vertrauliche Daten. Damit es wirklich einen angemessenen Schutz bieten kann, müssen einige Regeln zur Passwortwahl berücksichtigt werden.

Grundsätzlich soll an der Ruhr-Universität sorgfältig mit den Informationen umgegangen werden,

die in Forschung, Lehre und Verwaltung anfallen. Der Schutzbedarf dieser Informationen

ist dabei sehr unterschiedlich. Er ergibt sich aus gesetzlichen Anforderungen sowie aus Risiken

hinsichtlich der Verfügbarkeit, Vertraulichkeit und Integrität. Für personenbezogene Informationen

gelten die strengen Vorschriften des Datenschutzes, aber auch solche ohne Personenbezug

können besonderen Restriktionen unterliegen z.B. aufgrund von Geheimhaltungs- oder Lizenzvereinbarungen.

Durch missbräuchliche Nutzung können immaterielle oder materielle Schäden

für die Ruhr-Universität entstehen. Abhängig vom Schutzbedarf ergeben sich daher unterschiedliche

Einschränkungen für den Zugriff auf und den Umgang mit den Informationen. Eine Klassifizierung

von Informationen und die Implementierung angemessener Sicherheitsmaßnahmen

sind wichtige Bausteine zur Vermeidung von Schäden.

Neben dem Ziel des sorgfältigen Umgangs mit Informationen gibt es auch andere Ziele der Universität

wie z.B. Arbeitsfähigkeit und Dienstleistungsorientierung zu beachten. Die Klassifikation

der Informationen steht über diesen Zielen; die Auswahl angemessener Schutzmaßnahmen erfordert

allerdings die sorgfältige Abwägung zwischen den unterschiedlichen Zielen.

Die Richtlinie Klassifikation von Informationen erläutert das Vorgehen zur Schutzbedarfsfeststellung.

In unserem Dossier "Verschlüsselung" erklären wir, wie Sie im Netz sicher vorgehen. Wir beschreiben typische Gefährdungen und wie man sich mit Verschlüsselung dagegen absichert.

Bildquellen:

istock.com

iStock.com / kaptnali

iStock.com / bigyou