Bereits am 15. Mai 2020 haben wir in Zusammenarbeit mit der Pressestelle vor einer massiven Spear-Phishing-Welle an der RUB gewarnt. Diese Welle hält weiterhin an.

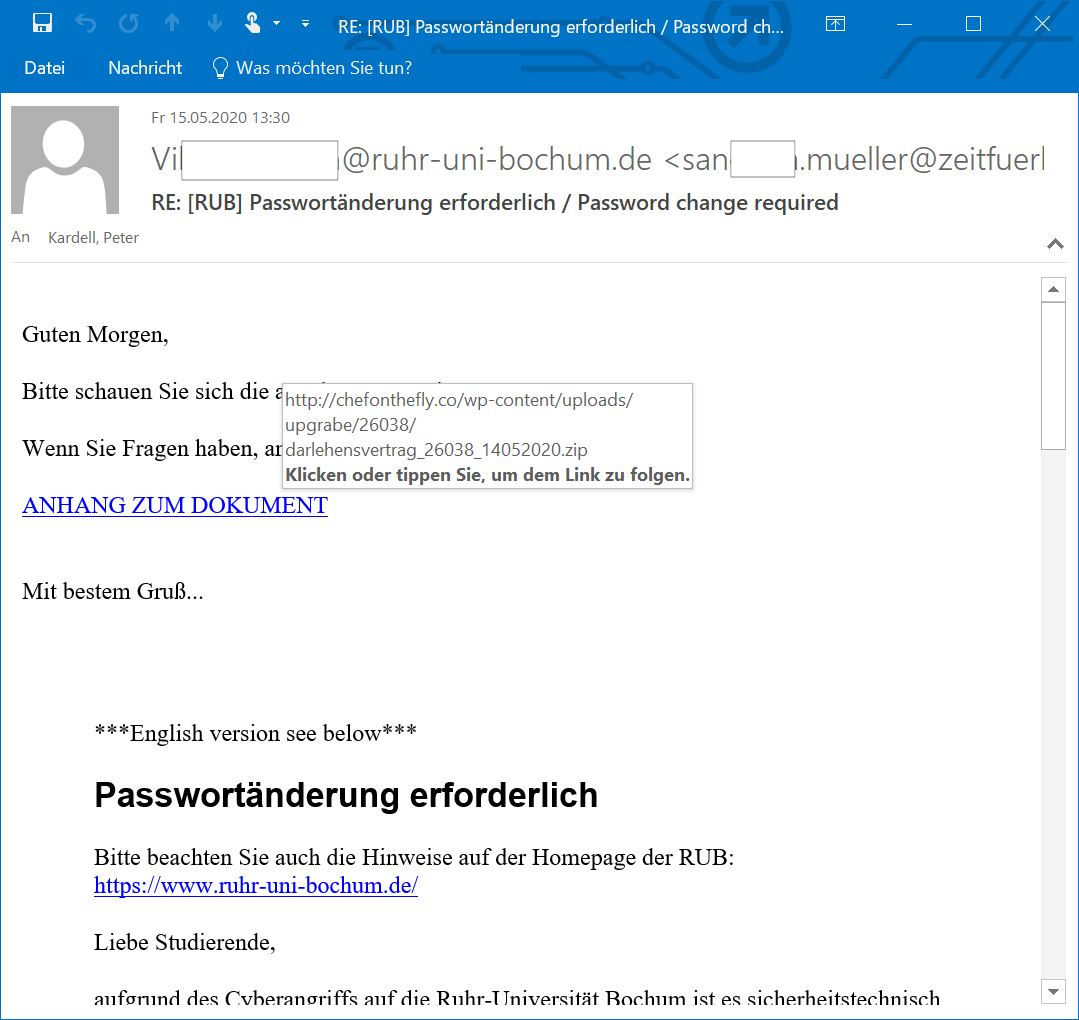

Die E-Mails sehen aus, als ob sie eine Antwort auf eine frühere Korrespondenz mit dem Sender wären. Im Beispiel (siehe Abbildung unten) sieht man eine Phishing-Mail, die scheinbar eine Reaktion auf die kürzlich erfolgte Aufforderung zur Passwortänderung an die Studierenden ist. Der Text variiert, ist aber in den meisten Fällen - wie im Beispiel - "schlicht" gehalten:

Leider können sich selbst auf diese Weise plausible Texte ergeben. Empfänger werden so verleitet, auf den in der E-Mail angegebenen Link zu klicken. Dieser führt zu einer Ziel-Adresse auf einem externen Server. Im Beispiel "chefonthefly.co". Dort liegt eine vom Phisher präparierte zip-Datei, die entweder eine Office Datei mit ausführbarem Code (Makros) oder eine direkt ausführbare Datei (.vbs) enthält. Kommt dieser Code auf einem System zur Ausführung, so ist es mit einem Downloader (in den bekannten Fällen mit "QakBot") kompromittiert. Der Downloader lädt weiteren Schadcode aus dem Internet nach. Dabei kann es sich auch um Ransomware (z.B. ProLock) handeln. Der Schadcode verändert sich ständig, so dass Anti-Virus-Toolkits ihn oftmals nicht erkennen.

Sie als Nutzer sind die letzte Hürde: Nehmen Sie sich Zeit, bevor Sie auf Links klicken oder E-Mail-Anhänge ausführen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt den 3-Sekunden-Sicherheitscheck: Ist der Absender bekannt? Wird ein Dokument vom Absender erwartet? Sind Betreff und Inhalt der E-Mail sinnvoll? Weist der Link auf ein Ziel, das Sie erwarten würden? Klicken Sie niemals auf Links in einer E-Mail, sondern tippen Sie im Zweifel die Ihnen bekannte Adresse händisch in der Adresszeile des Browsers ein.

Insbesondere die Videos des NoPhish-Projekts „Gefährliche Anhänge erkennen“ und „Gefährliche Links erkennen“ geben wertvolle Hinweise (Phishing erkennen).

Sollten Sie sich nicht hundertprozentig sicher sein: FRAGEN SIE NACH!!!! (z.B. bei Ihrem lokalen Administrator, im Servicecenter von IT.SERVICES oder bei der Stabsstelle für Informationssicherheit).